Trên Windows ngoài sử dụng OpenSSH Client để thực hiện các kết nối đến SSH Server (nên sử dụng cách này), thì cũng có thể sử dụng một ứng dụng miễn phí là Putty - nó khá lâu đời

Kết nối từ máy trạm Windows tới Server bằng Putty

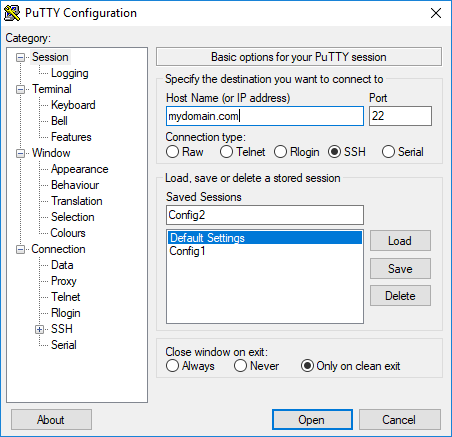

Trên máy Windows, sau khi cài OpenSSH thì kết nối đến SSH Server tương tự cách lệnh Linux. Tuy nhiên với Windows có thể dùng ứng dụng Putty. Tải về tại: Putty, cài đặt xong chạy Putty nó có giao diện như sau:

Bạn điền thông số vào gồm: điện IP (hoặc tên miền), cổng kết nối. Có thể nhập tên cấu hình ở mục Saved Sessions rồi bấm Save lại để lần sau muốn kết nối chỉ việc chọn tên cấu hình và bấm Load, tránh khỏi thiết lập thông số kết nối từ đầu.

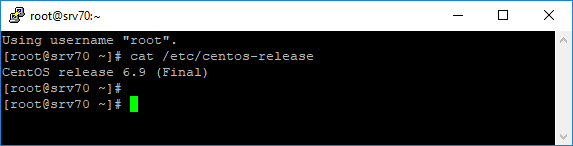

Cấu hình xong bấm vào Open, nhập user và password để thực hiện kết nối. Kết quả là có một giao diện dòng lệnh làm việc trực tiếp với Server.

Chú ý khi bạn kết nối đến Server Windows bằng Putty như trên, nếu có dòng thông báo lỗi:

Server protocol violation: unexpected SSH2_MSG_UNIMPLEMENTED

Thì cấu hình Putty như sau để bỏ lỗi: Từ cửa sổ cấu hình Putty chọn Connection > SSH > Kex, ở bên phải cửa số thấy có khu vực Althorithm selection policy, trong danh sách đó hãy bấm chọn Diffe-Hellman group exchange đang ở đầu danh sách, sau đó bấm vào nút Down để dịch nó xuống vị trí thứ 3. Thực hiện kết nối lại sẽ hết lỗi.

Sử dụng SSH Key với Putty

File Private Key (id_rsa) bạn lưu vào máy trạm có thể dùng được với nhiều ứng dụng cần kết nối SSH, tuy nhiên với Putty vì có sự không tương thích giữa OpenSSH key và Putty key nên trước khi sử dụng cần chuyển đổi cho tương thích với Putty.

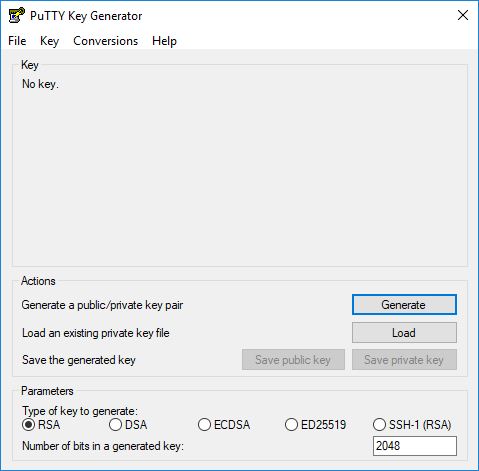

1 Tải về PuttyGen tại PuttyGen, sau đó chạy file tải về nó có giao diện dạng:

2 Giả sử file Private Key id_rsa bạn tải về lưu tại C:\MySSH\id_rsa, ở giao diện trên bạn bấm vào Load, chỉ đến file id_rsa. Sau đó bấm vào Save Private Key, lưu nó thành file mới ví dụ: C:\MySSH\id_rsa.ppk

3 Thực hiện kết nối Putty. Chạy Putty thiết lập IP, cổng kết nối như bình thường. Tiếp theo bấm vào mục Connection > SSH > Auth, nhìn bên phải bấm vào Browse ..., chọn đến file Private Key: C:\MySSH\id_rsa.ppk. Cuối cùng là Open để kết nối mà không dùng đến Password